Tại sao Ethereum Classic nên áp dụng Keccak256 (SHA3) cho thuật toán Proof of Work

Tại sao ETC cần thay đổi thuật toán đồng thuận? Quan điểm của Alexander Tsankov tại hội nghị thượng đỉnh ETC Summit 2019 là: về mặt chủ quan, cộng đồng ETC hiện có quy mô nhỏ và đó là 1 lợi thế cho việc nhanh chóng đạt được sự đồng thuận của các thành viên trong cộng đồng và khả năng hiện tại của ETC có thể duy trì được sự đồng thuận đó.

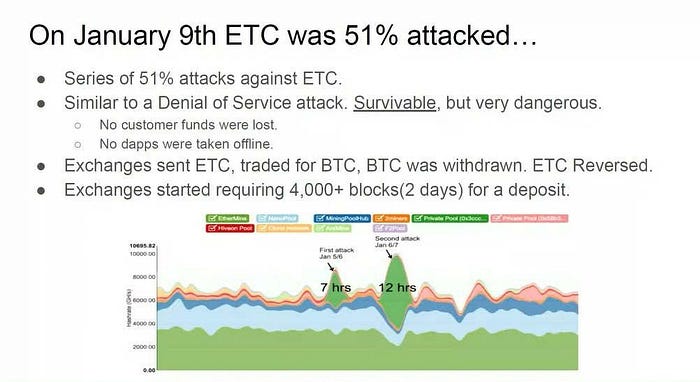

Về các yếu tố khách quan, cũng cần phải thay đổi thuật toán đồng thuận để tối ưu hóa. Nhưng vì ETC đã phải chịu một loạt các cuộc tấn công 51% vào đầu năm nay, tương tự như các cuộc tấn công từ chối dịch vụ (DDOS) và mặc dù ETC vẫn sống sót, nhưng nó vẫn mang đến những rủi ro đáng kể. Và đề xuất cải tiến Ethereum Classic 1049 của Alexander Tsankov là một phản ứng đối với vi phạm bảo mật này.

Vào 05/01/2019, Ethereum Classic (ETC) đã bị tấn công 51%. Điều này có nghĩa là những kẻ tấn công đã gửi hơn 40.000 ETC đến một sàn giao dịch để đổi lấy Bitcoin, rút Bitcoin đó về ví và sau đó “giải phóng” một chuỗi với hashpower mạnh hơn nhiều nhằm lấy lại 40.000 ETC mà họ vừa gửi lên sàn bằng cách tấn công sắp xếp lại chuỗi ETC (reorganization blockchain). “Chi tiêu kép” (double-spends) này sẽ tồn tại mãi mãi như “một vết sẹo” trong chuỗi khối Ethereum Classic và sẽ không bị loại bỏ hoặc bị đảo ngược được.

Ba yếu tố chính của cơ chế đồng thuận PoW (bằng chứng công việc — POW) là: thợ mỏ, sàn giao dịch, thương nhân/nhà phát triển.

Những người khai thác có trách nhiệm bảo mật mạng lưới và khai thác các mã thông báo mới, gửi chúng tới sàn giao dịch, sau đó có thể chuyển đổi mã thông báo thành tiền hợp pháp, cho phép các công ty khai thác trang trải chi phí năng lượng. Nhưng khi các cuộc tấn công 51% xảy ra, để đảm bảo an toàn sàn giao dịch cần hơn 4.000 xác nhận, mất 48 giờ cho việc hoàn tất giao dịch. Tại thời điểm này, “nút trung thực” không còn có thể cung cấp cho sàn giao dịch một khoản tiền gửi đủ để đổi lấy tiền tệ hợp pháp do đó sẽ không còn có thể trang trải chi phí của chính nó. Điều này sẽ dẫn đến một vòng lặp tiêu cực, cho phép “nút xấu” lặp lại quá trình tấn công rút tiền đồng thời hủy diệt “các nút trung thực” do các nút này không đủ tiền để tiếp tục duy trì mạng lưới và do đó sàn giao dịch cần tăng số lần xác nhận khối lên nhiều lần nhằm tăng chi phí cho cuộc tấn công và khiến kẻ xấu bỏ cuộc. Ngoài ra chúng ta cũng cần lưu ý rằng, sàn giao dịch cũng cần phải đo lường lợi nhuận của một dự án và liệu nó có thể được phép chuyển đổi thành tiền tệ hợp pháp hay không.

Về vấn đề kháng ASIC

Tất cả các thuật toán kháng ASIC, đã thất bại hoàn toàn. Tiền điện tử Litecoin được cho là kháng ASIC, nó đã thất bại. Ethash của Ethereum được cho là kháng ASIC, nó đã thất bại. Điều tương tự cũng xảy ra với Equihash của Zcash. Điều này sẽ cho chúng ta thấy rằng tính kháng ASIC dễ bị thất bại và nếu bạn khuyến khích các công ty khai thác bằng cách đưa ra các phần thưởng khối, giá cả thị trường và vốn hóa của tiền điện tử đó sẽ khuyến khích sản xuất ASIC chống lại những thuật toán kháng ASIC.

Sẽ có ASIC được phát triển chống lại Keccak256? Nếu Ethereum Classic có giá trị, câu trả lời chắc chắn là CÓ. Tôi thà chắc chắn 100% rằng sẽ có ASIC với Keccak256, hơn 90% chắc chắn sẽ không có ASIC với ProgPoW, với nguy cơ thất bại là rất cao. Ngay bây giờ, đồng tiền Keccak256 duy nhất được biết đến là 0xBitcoin, một mã thông báo có thể khai thác trên blockchain Ethereum đã tồn tại khoảng 10 tháng. Vào thời điểm đó, cộng đồng nhỏ đã đạt được nhiều công cụ khai thác GPU và đang thử nghiệm với các GPU. Tôi suy đoán rằng thời gian để Keccak256 ASIC được tạo ra là 12 đến 24 tháng.

Những nhược điểm mà ta có thể thấy ở Ethash:

1. Kháng-ASIC về mặt lý thuyết là khả thi, nhưng nó đã luôn thất bại trong thực tế. Đó là sự tăng trưởng giá trị thị trường làm tăng sự thu hút của ASIC.

2. Nhu cầu lớn về bộ nhớ của máy đào.

3. Một số chuỗi sử dụng Ethash sẽ bị các cuộc tấn công 51%.

4. Ứng dụng khách hàng gọn nhẹ không được hỗ trợ.

5. Dự đoán sai về khả năng thích nghi của của các công ty sản xuất ASIC.

6. Thiếu giám sát bảo mật, tiêu chuẩn và tài liệu (chỉ có 4 đoạn được mô tả trong wiki Ethereum, không đủ cho một loại tiền điện tử dựa trên sự mã hóa).

Tại sao chọn SHA3: ĐƠN GIẢN, TIỆN LỢI VÀ MẠNH MẼ

SHA3 bảo mật vì:

1. SHA3 hiện là thuật toán băm an toàn nhất.

2. Chiến thắng trong cuộc thi thuật toán NIST 2007 — 2012. Đó là 1 cuộc thi khắt khe do NIST đưa ra để chứng nhận sự an toàn của nó trong các trường hợp sử dụng, từ các dự án khoa học chi phí cao đến mã hóa cấp quân sự. Đây là một thuật toán bạn sử dụng nếu cuộc sống của bạn thực sự phụ thuộc vào nó.

3. Nó hoàn toàn khác với thuật toán SHA2 (Bitcoin), với ít rủi ro hơn và hiệu suất vượt trội hơn SHA2: nhanh hơn và hiệu quả hơn, đồng thời ít sử dụng chip hơn.

4. Khả năng tương thích với hợp đồng thông minh và EVM có sẵn: nó cho phép các nhà phát triển hợp đồng thông minh và người dùng EVM có thể xác minh bằng chứng công việc trên chuỗi một cách không tin tưởng. Mặc dù vẫn còn một số hạn chế về phí giao dịch (gas) , Solidity đã cung cấp cho các nhà phát triển quyền truy cập vào keccak256(), do đó, nhà phát triển có thể tải thông tin khối vào hợp đồng thông minh của họ và thực sự xác nhận rằng bằng chứng công việc (POW) đã được các thợ mỏ thực hiện đúng. Điều này sẽ tốn kém, nhưng có thể rất hữu ích cho một hệ thống “tồn tại hay là chết” muốn xác minh môi trường thực thi của chính nó.

SHA3 được tạo ra như thế nào?

Trong cuộc thi 5 năm của NIST, các trường đại học trên khắp thế giới đã tạo ra hàng trăm bài báo (phân tích, chứng nhận, bình luận, đánh giá hiệu suất, thực hiện) và cuối cùng kết luận rằng thuật toán Keccak256 là tốt nhất về bảo mật, thiết kế, hiệu suất, v.v.

Bảng cầu vồng dưới đây thể hiện vòng đời của thuật toán băm Ethash chưa bao giờ chính thức trở thành thuật toán băm. Khi một thuật toán được chứng minh là đã bị bẻ khóa, nó sẽ bị loại khỏi dịch vụ. Các thuật toán hiện đang sử dụng bao gồm RIPEMD-160 (hiệu suất không cao), SHA2 (thuật toán Bitcoin) và SHA3 (Keccak256, chưa được sử dụng bởi bất kỳ chuỗi PoW nào).

Hiệu suất SHA3 cao gấp 4 lần SHA2.

So với SHA2, SHA3 hiệu quả hơn 5 lần về năng lượng, 3 lần về không gian và hiệu quả vượt trội hơn với các GPU và ASIC.

Sự khác biệt chính giữa SHA2 và SHA3 trong mining

Thành quả của ETC hiện tại:

1. Tạo ECIP-1049.

2. Triển khai một máy khách chứng minh khối lượng công việc bằng thuật toán SHA3 trên Parity.

3. Tạo một công cụ khai thác CPU SHA3 mã nguồn mở — Công cụ khai thác đồ chơi.

4. Mạng thử nghiệm SHA3.

5. Công cụ phân tích khai thác đồ họa trong Xilinx.

Lộ trình SHA3: Thời điểm tốt nhất để triển khai là khi chiều cao khối đạt 11 triệu blocks (tháng 9 năm 2020).

Theo Alexander Tsankov và Roy Zou https://github.com/etcconsortium/ETCSummit/blob/master/ETC%20Summit%202019%20the%20second%20day%20agenda%20(October%204).pdf

— — — — — — — — — — — — — — — — — — — — — -

Tham gia thảo luận và cập nhật tin tức mới nhất trên các kênh chính thức của chúng tôi:

- Facebook: facebook.com/EthereumClassicVietnam/

- Telegram: t.me/ETCVietnam (group) — t.me/ETCVN (channel)

- Twitter: twitter.com/etcvietnam

- Medium: medium.com/@ETCVietnam

- Youtube: youtube.com/channel/UCXfEBzpKKy1pwl7KGCzS7ow